khz

||||||||||

Was willst du damit genau sagen @Dorimar?

Es war ja sicher laut Budespost.

Wenn andere Länder/Cracker dieses ausgenutzt hätten wäre das besser gewesen?

Oder gar nicht hinterfragen, da offiziell "von der Bundespost als sicher bezeichnet worden war"?

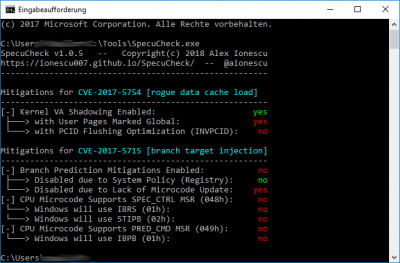

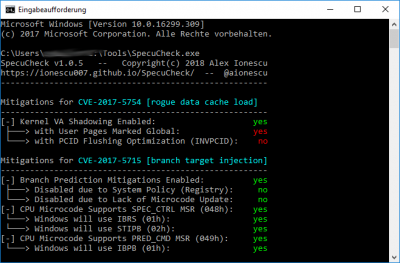

Übertragen auf Prozessor Bug: Haben sich die Entdecker des Bugs straffällig gemacht?

Wäre eine Nichtaufdeckung des Bugs, da (kriminelle) Hacken! strafbar ist, besser gewesen?

https://de.wikipedia.org/wiki/Chaos_Computer_Club#Btx-HackDurch einen Datenüberlauf im Btx-System, das von der Bundespost als sicher bezeichnet worden war, bekam ein Teilnehmer Teile des Hauptspeicherinhalts des betreffenden Serie-1-Zugangsrechners auf sein Endgerät ausgegeben. Bei einer Analyse des Dumps stellte sich heraus, dass sich darin die Zugangskennung eines Benutzerkontos der Hamburger Sparkasse (Haspa) einschließlich des Passworts im Klartext befand.

Es war ja sicher laut Budespost.

Wenn andere Länder/Cracker dieses ausgenutzt hätten wäre das besser gewesen?

Oder gar nicht hinterfragen, da offiziell "von der Bundespost als sicher bezeichnet worden war"?

Übertragen auf Prozessor Bug: Haben sich die Entdecker des Bugs straffällig gemacht?

Wäre eine Nichtaufdeckung des Bugs, da (kriminelle) Hacken! strafbar ist, besser gewesen?

Zuletzt bearbeitet: