Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Massig Sicherheitslücken in Intel CPU's gefunden.

- Ersteller peebee

- Erstellt am

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Alle Geräte (TV/Router/IOT/Mobile/Geldautomat/Server/Ampelsteuerung/Wasserwerk/medizinische_Geräte/....) wieder sicher zu machen (nur durch neu entwickelter und hergestellter Hardware zu lösen, Software seitig kann man das nicht reparieren IMHO!) ist zu hoffen!

Internet ist leider Krieg, könnte anders sein wenn andere Menschen auf Planet Erde leben würden.

Für was braucht man Passwörter?

Internet ist leider Krieg, könnte anders sein wenn andere Menschen auf Planet Erde leben würden.

Für was braucht man Passwörter?

Zuletzt bearbeitet:

haebbmaster

Sprechstundenhilfe bei Dr. Nope

ich denke die Frage war, woher die Info kommt, dass es ein Javascript Angriff istNa der Login Link auf Deinen Yahoo Account

rauschwerk

pure energy noise

"Alle iPhones und Macs betroffen"

-> https://www.n-tv.de/technik/Alle-iPhones-und-Macs-betroffen-article20215435.html

-> https://www.n-tv.de/technik/Alle-iPhones-und-Macs-betroffen-article20215435.html

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Neu == Zeit + Geld

Und so etwas ~entwirfst du nicht mal nebenbei, eher Jahre.

@Geld: Evt. ist es heute gar nicht mehr möglich etwas neues zu entwickeln weil das Billionen (also viel,

hohe Zahl) von Euro kosten kann.

@Zeit: Wer entwickelt ein paar Jahre lang etwas was ungewiss ist ob es funktioniert und wenn ja ob es Geld bringt?

Und so etwas ~entwirfst du nicht mal nebenbei, eher Jahre.

@Geld: Evt. ist es heute gar nicht mehr möglich etwas neues zu entwickeln weil das Billionen (also viel,

hohe Zahl) von Euro kosten kann.

@Zeit: Wer entwickelt ein paar Jahre lang etwas was ungewiss ist ob es funktioniert und wenn ja ob es Geld bringt?

Zuletzt bearbeitet:

haebbmaster

Sprechstundenhilfe bei Dr. Nope

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

haebbmaster

Sprechstundenhilfe bei Dr. Nope

Cyclotron

|||||||||||

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Cyclotron

|||||||||||

Crabman

|||||||||||

ein Teil der Sache ist im letzten MacOS übrigens gefixed. Aber nicht alles.

Ich hoffe doch stark das Sierra auch noch in den Genuss kommt.

micromoog

Heute nicht

Moogulator

Admin

Naja, das was noch passieren muss kommt sicher in sehr kurzer Zeit - bis dahin http://mashable.com/2018/01/04/apple-statement-on-meltdown-spectre-cpu-bugs/#ML4331MEksqCein Teil der Sache ist im letzten MacOS übrigens gefixed. Aber nicht alles.

Ich hoffe doch stark das Sierra auch noch in den Genuss kommt.

es wird eh nie aufhören mit sowas, es gibt immer Fehler und immer Lücken, immer.

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Add-ons:Javascript Angriff

- uMatrix - Das Blocken von JavaScript kann man durch einmalig händisch festlegen der Regel aktivieren (hinzufügen von "* * script block" unter Einstellungen, Meine Regeln).

- uBlockOrigin

- HTTPS Everywhere

c/p heise schrieb:Das wird genau so ablaufen wie bei dem SuperGAU "Snowden Enthüllungen" .. in ein paar Monaten weiss _jeder_ das es dieses Thema gibt und das es wahr ist, aber Konsequenzen folgen nicht und es wird noch schlimmer.

Zuletzt bearbeitet:

haebbmaster

Sprechstundenhilfe bei Dr. Nope

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Die == Add-ons?

Nö, uMatrix blockt zu 100% das u.a. Javascript wenn "* * script block" als Regel hinzugefügt wurde.

Also bezogen auf Yahoo (oder 95% der Webseiten): Wenn alles funktionieren soll muss u. a. Javascript erlaubt sein.

uMatrix - JS ausgeschaltet

und nichts auf der Webseite funktioniert mehr.

uBlockOrigin - Blockiert Werbung, also ~80% des Datentransfer. Werbung auch oft JS.

HTTPS Everywhere - Überall, wenn die Webseite das unterstützt, sichere Verbindung verwenden.

Nö, uMatrix blockt zu 100% das u.a. Javascript wenn "* * script block" als Regel hinzugefügt wurde.

Also bezogen auf Yahoo (oder 95% der Webseiten): Wenn alles funktionieren soll muss u. a. Javascript erlaubt sein.

uMatrix - JS ausgeschaltet

Code:

16:04:58 cookie http://www.sequencer.de/synthesizer/login/{session-cookie:userinit}

16:04:58 cookie https://www.sequencer.de/{session-cookie:xf_session}

16:04:57 image https://www.sequencer.de/synthesizer/styles/black_responsive_orange/xenforo/xenforo-ui-sprite.png

16:04:57 -- script https://www.sequencer.de/synthesizer/posts/1536436/edit{inline_script}

16:04:57 image https://www.sequencer.de/synthesizer/styles/sequencer-logo-w.svg

16:04:57 image https://www.sequencer.de/synthesizer/styles/black_responsive_orange/xenforo/layout/pattern.png

16:04:57 -- script https://www.sequencer.de/synthesizer/js/custom/gpt-script.js?rev=0

16:04:57 -- script https://www.sequencer.de/synthesizer/js/flow.js/flow-rollup.min.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xenforo/attachment_editor_new.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xenforo/bb_code_edit.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xengallery/min/gallery_bb_code.js?_v=a577f33e

16:04:57 -- script https://www.sequencer.de/synthesizer/js/redactor/redactor.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/styles/black_responsive_orange/xenforo/style.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xenforo/xenforo.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/custom/gpt-script.js?rev=0

16:04:57 -- script https://www.sequencer.de/synthesizer/js/flow.js/flow-rollup.min.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xenforo/attachment_editor_new.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xenforo/bb_code_edit.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xengallery/min/gallery_bb_code.js?_v=a577f33e

16:04:57 -- script https://www.sequencer.de/synthesizer/js/redactor/redactor.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/styles/black_responsive_orange/xenforo/style.js?_v=c8244278

16:04:57 -- script https://www.sequencer.de/synthesizer/js/xenforo/xenforo.js?_v=c8244278

16:04:57 -- script https://ajax.googleapis.com/ajax/libs/jquery/1.11.0/jquery.min.js

16:04:57 css https://maxcdn.bootstrapcdn.com/font-awesome/4.7.0/css/font-awesome.min.css

16:04:57 css https://www.sequencer.de/synthesizer/css.php?css=attachment_editor,editor_ui,xengallery_tab_links&style=3&dir=LTR&d=1515058622

16:04:57 css https://www.sequencer.de/synthesizer/css.php?css=xenforo,form,public&style=3&dir=LTR&d=1515058622

16:04:57 CSP script-src 'unsafe-eval' blob: *

16:04:57 doc https://www.sequencer.de/synthesizer/posts/1536436/edit

https://www.sequencer.de/synthesizer/posts/1536436/edituBlockOrigin - Blockiert Werbung, also ~80% des Datentransfer. Werbung auch oft JS.

HTTPS Everywhere - Überall, wenn die Webseite das unterstützt, sichere Verbindung verwenden.

Zuletzt bearbeitet:

Grenzfrequenz

||||||||||

Ich hatte ja "anscheinend" geschrieben. Wenn es ein solcher Angriff wäre, dann käme er über das Javascript. Da Javascript clientseitig ausgeführt wird.ich denke die Frage war, woher die Info kommt, dass es ein Javascript Angriff istNa der Login Link auf Deinen Yahoo Account

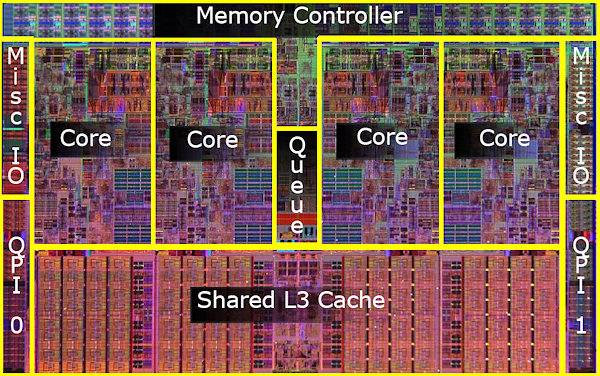

Die Sicherheitslücke in den CPUs besteht darin, dass verworfene Berechnungen aus der CPU ausgelesen werden können. Um brach liegende Ressourcen zu vermeiden, finden dort Berechnungen "auf Verdacht" statt. Und anhand der Sicherheitslücke kann man aus diesen verworfenen Berechnungen auf Inhalte geschützter Speicherbereiche schließen.

Rödelt nun ein JS, welches dazu dient, Daten vom Client zu übermitteln, so könnte die Sicherheitslücke von einem Angreifer ausgenutzt werden, sofern dies in JS nicht effektiv unterbunden wird. Das JS kann gemütlich vor sich hin rödeln und Daten übermitteln. Beim Login greift es, sofern Passwörter gespeichert sind, ohnehin schon auf jene Speicherbereiche zu, in denen etwaige Passwörter liegen. Und es übermittelt beim Login ohnehin Daten von dort. Wenn nun Millionen Leute lange warten, obs irgendwann lädt, es dauernd nochmal versuchen... Dann wären das geradezu ideale Bedingungen für einen solchen Angriff. Je länger/ öfter der Angreifer da rödeln dürfte, je mehr Menschen es versuchen... umso größer ist die Chance, dass da von einigen Usern was abgegriffen werden könnte in einem solchen Szenario.

Ob es nun so ist weiß ich derzeit natürlich nicht... Aber den Tipp der Netzwelt, es fortlaufend wieder zu versuchen - vielleicht geht es ja in ein paar Minuten wieder - finde ich schlecht.

haebbmaster

Sprechstundenhilfe bei Dr. Nope

ok, bei der Formulierung "anscheinend" vermute ich halt etwas mehr als die bloße theoretische Existenz einer Möglichkeit

und aufgrund der Meldung auf der Seite

und aufgrund der Meldung auf der Seite

würde ich einfach mal vermuten, dass die ein Datenbankproblem oder sowas habenWill be right back...

Thank you for your patience.

Our engineers are working quickly to resolve the issue.

maak

||||||||||

Grenzfrequenz

||||||||||

Und das Datenbankproblem betrifft ausschließlich die Passwörter oder wie? Denn die Notifikation, dass Mails ankommen inklusive Anzeige des Betreffs sowie die Webservices laufen ja weiter... Nur der Login Interceptor rödelt ohne Ende wenn er aufgerufen wird und der zugehörige Frame bleibt weiß...ok, bei der Formulierung "anscheinend" vermute ich halt etwas mehr als die bloße theoretische Existenz einer Möglichkeit

und aufgrund der Meldung auf der Seite

würde ich einfach mal vermuten, dass die ein Datenbankproblem oder sowas habenWill be right back...

Thank you for your patience.

Our engineers are working quickly to resolve the issue.

Ich verstehe nicht, wie man auf ein Datenbankproblem schließen kann, wenn ein unspezifischer Fehlerscreen angezeigt wird und nur der Login Interceptor nicht das tut was er soll?

Und dass die Meldung "right back" so nicht akkurat sein kann, da sind wir uns doch sicher einig? 6 Stunden 45 Minuten ist sicher nicht "right back" bei einer essentiellen Funktionalität eines Internet-Giganten. Bei mir wurde diese Meldung übrigens bisher noch nicht angezeigt.

Grenzfrequenz

||||||||||

Grenzfrequenz

||||||||||

haebbmaster

Sprechstundenhilfe bei Dr. Nope

ich hatte auch noch die Option "oder sowas" geschrieben, das hast du wohl überlesen

Außerdem liegen die Passwörter gern mal auf einem anderen Datenbankserver als die anderen Daten, zumindest bei uns ist das so. Und bei einem Internetgiganten wird es wohl auch so sein.

Natürlich kann es auch die Verbindung zwischen Applikationsserver und LDAP Server, ein vollgelaufenes Log-Filesystem, ein kaputter Router oder ein unachtsamer Programmierer gewesen sein.

Alles das ist wahrscheinlicher als das für das Ausnutzen der Prozessorlücke per JavaScript erforderliche Szenario.

Außerdem liegen die Passwörter gern mal auf einem anderen Datenbankserver als die anderen Daten, zumindest bei uns ist das so. Und bei einem Internetgiganten wird es wohl auch so sein.

klar, aber das ist das einzige, was man schreiben kann, wenn man nicht weiß an was es liegtUnd dass die Meldung "right back" so nicht akkurat sein kann, da sind wir uns doch sicher einig?

ich sag mal so, es hat schon seinen Grund, dass Yahoo pleite gegangen istbei einer essentiellen Funktionalität eines Internet-Giganten.

jahrzehntelange Erfahrung im Bereich unternehmensweite kritische verteilte Anwendungen reicht?Ich verstehe nicht, wie man auf ein Datenbankproblem schließen kann,

Natürlich kann es auch die Verbindung zwischen Applikationsserver und LDAP Server, ein vollgelaufenes Log-Filesystem, ein kaputter Router oder ein unachtsamer Programmierer gewesen sein.

Alles das ist wahrscheinlicher als das für das Ausnutzen der Prozessorlücke per JavaScript erforderliche Szenario.

Grenzfrequenz

||||||||||

OK, jetzt kommt bei mir auch der "vorübergehende Fehler", nachdem 7 Stunden der Login Interceptor garnicht ging und ich 30 Minuten lang zugreifen konnte.

"Datenbankserver" meinst Du aber nicht im Sinne einer physikalischen Maschine, oder? Deployments auf abgegrenzte Hardware Maschinen macht man das in Zeiten von Containerisirung bei solchen Webservices jedenfalls nicht mehr... Und vollgelaufene Logfilesysteme die sowas verursachen gibts auch nicht mehr... Dass wird alles ungepuffert nach StandardIO geschrieben und von dort aus muss ein anderer Service sich darum kümmern... Das Filesystem im eigentlichen Service ist generell nur read only. Sowas ist also nicht nur unwahrscheinlich, sondern komplett auszuschließen.

"Datenbankserver" meinst Du aber nicht im Sinne einer physikalischen Maschine, oder? Deployments auf abgegrenzte Hardware Maschinen macht man das in Zeiten von Containerisirung bei solchen Webservices jedenfalls nicht mehr... Und vollgelaufene Logfilesysteme die sowas verursachen gibts auch nicht mehr... Dass wird alles ungepuffert nach StandardIO geschrieben und von dort aus muss ein anderer Service sich darum kümmern... Das Filesystem im eigentlichen Service ist generell nur read only. Sowas ist also nicht nur unwahrscheinlich, sondern komplett auszuschließen.

haebbmaster

Sprechstundenhilfe bei Dr. Nope

dann wäre das Angriffsscript zwischendurch mal weg gewesen und ist jetzt wieder da?OK, jetzt kommt bei mir auch der "vorübergehende Fehler", nachdem 7 Stunden der Login Interceptor garnicht ging und ich 30 Minuten lang zugreifen konnte.

wenn die Datenbank nicht geht ist es egal, ab sie auf einem echten oder auf einem virtuellen Server liegt"Datenbankserver" meinst Du aber nicht im Sinne einer physikalischen Maschine, oder?

außerdem hängt es von der Größe und Belastung der Datenbank ab, ob man dafür einen Container nimmt oder eventuell sogar die Datenbank und den Webservice auf mehrere Server verteilt

bei uns ist der LDAP Server in einer VM, aber Yahoo hat schon ein paar mehr Nutzer als wir

bei 700 Millionen Nutzern würde ich da ganze Serverfarm betreiben, mit Ausfallsicherheit, Spiegelung, Load Balancer und dem ganzen Kram, am besten über mehrere Standorte verteilt

https://www.google.de/search?q=transaktionslog+läuft+vollsondern komplett auszuschließen.

Grenzfrequenz

||||||||||

Nee das macht man bei größeren Sachen generell nicht mehr so, dass es für spezielle Hardware Maschinen für spezielle Aufgaben gibt in solchen Rechenzentren. Und dabei geht es gerade auch um die Skalierbarkeit. Natürlich kann eine Datenbank in der modernen Welt über mehrere Hardware-Maschinen verteilt laufen.

Und eine Schnittstelle muss infolge eines Angriffs mitnichten immer gleich reagieren... ZB bei einer DDOS Attacke auf ein System können ja auch einzelne Zugriffe noch durchkommen. Bzw. die Schadsoftware in den Botrechnern richtet ihr Unheil auch nicht permanent an, sondern "auf Kommando". Oder schau Dir sowas wie Stuxnet an, da machte die Schadsoftware nach dem Einschleusen erstmal lange Zeit einfach garnix außer "abwarten".

Ich habe jetzt noch ne weitere Info zu der Yahoo-Sache gefunden. Die Idee, dass es mit dem Javascript zu tun haben könnte, wird nun durch ein offizielles Statement von Yahoo befeuert: Es wurde gesagt, alle Arten von Webbrowserzugriffen sind betroffen, aber die App würde problemlos funktionieren... Ein Datenbankproblem kann damit schonmal ausgeschlossen werden.

Und eine Schnittstelle muss infolge eines Angriffs mitnichten immer gleich reagieren... ZB bei einer DDOS Attacke auf ein System können ja auch einzelne Zugriffe noch durchkommen. Bzw. die Schadsoftware in den Botrechnern richtet ihr Unheil auch nicht permanent an, sondern "auf Kommando". Oder schau Dir sowas wie Stuxnet an, da machte die Schadsoftware nach dem Einschleusen erstmal lange Zeit einfach garnix außer "abwarten".

Ich habe jetzt noch ne weitere Info zu der Yahoo-Sache gefunden. Die Idee, dass es mit dem Javascript zu tun haben könnte, wird nun durch ein offizielles Statement von Yahoo befeuert: Es wurde gesagt, alle Arten von Webbrowserzugriffen sind betroffen, aber die App würde problemlos funktionieren... Ein Datenbankproblem kann damit schonmal ausgeschlossen werden.

Zuletzt bearbeitet:

haebbmaster

Sprechstundenhilfe bei Dr. Nope

ja, wenn du das sagst, dann wird es wohl so stimmen

und Microsoft hat die Anleitungen für vollgelaufene Transaktionslogs einfach so geschrieben, ohne dass das Problem auftritt

Aber wie ein Javascript aussieht, das unter verschiedenen Browsern auf verschiedenen Betriebssystemen an diese Lücke kommt, das würde mich schon interessieren.

und Microsoft hat die Anleitungen für vollgelaufene Transaktionslogs einfach so geschrieben, ohne dass das Problem auftritt

ich habe ja genügend andere Möglichkeiten aufgezählt, die wahrscheinlicher sind als ein Javascript Angriff auf die Meltdown-Lücke des ClientsEin Datenbankproblem kann damit ebenso ausgeschlossen werden.

Aber wie ein Javascript aussieht, das unter verschiedenen Browsern auf verschiedenen Betriebssystemen an diese Lücke kommt, das würde mich schon interessieren.

Neue Beiträge

-

-

-

-

Warum sind die '20er so trist-grau?! - Der Farben- und Mode-Thread

- Letzter: GeoTeknique

-

-

News

-

News Next-Generation MIDI Controller kommen - eine ganze Ladung

- Gestartet von Moogulator

- Antworten: 1

-

2026-01-18 Dortmund - Next Level Ausstellung - läuft noch.

- Gestartet von Moogulator

- Antworten: 2

-

-

News Konzertbericht - Assfalt + Tigerjunge - Düsseldorf, 5.12.2025

- Gestartet von Moogulator

- Antworten: 0

-

-

News Sounddesign und Auswahl - Studiomöbel und Aufstellung - 2 Themen im SequencerTalk 261 - live 20:30

- Gestartet von Moogulator

- Antworten: 1

-

News Waldorf Protein - Talk mit Rolf Wöhrmann über eine neue Synthesizer-Serie

- Gestartet von Moogulator

- Antworten: 0

App installieren

So wird die App in iOS installiert

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: Diese Funktion ist in einigen Browsern möglicherweise nicht verfügbar.