Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Massig Sicherheitslücken in Intel CPU's gefunden.

- Ersteller peebee

- Erstellt am

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Sogyra

Synästhetischer Prosumer (1.8.2015-31.7.2022)

Wenn ich das richtig verstanden habe, dann werden wohl Serverbetreiber gröbere Probleme bekommen, weil deren Kapazitäten doch recht knapp bemessen sind. Deren Leistungseinbruch wird nur mit mehr Hardware wieder wet gemacht werden können. Für uns Desktop-User wird das kaum spürbar werden.

Da dieses Problem nicht so einfach in den Griff zu kriegen ist, und uns noch Jahre beschäftigen wird, hab ich mal zur Sicherheit ein paar Euronen in die Hand genommen und auf einen Raspberry Pi-KomplettSet (3) umgerüstet. Von da schreib ich grad. Witziges Kistchen mit vielen Möglichkeiten, aber wenig Power. Für Internetanwendungen langts aber schon. Lediglich das BS Raspbian find ich nicht so gut. Da find ich Linux Mint besser.

Spectre und Meltdown sind für mich nun kein Thema mehr, und das ist mir am Ende wichtiger.

Passwörter sind auch schon fast alle geändert.

Da dieses Problem nicht so einfach in den Griff zu kriegen ist, und uns noch Jahre beschäftigen wird, hab ich mal zur Sicherheit ein paar Euronen in die Hand genommen und auf einen Raspberry Pi-KomplettSet (3) umgerüstet. Von da schreib ich grad. Witziges Kistchen mit vielen Möglichkeiten, aber wenig Power. Für Internetanwendungen langts aber schon. Lediglich das BS Raspbian find ich nicht so gut. Da find ich Linux Mint besser.

Spectre und Meltdown sind für mich nun kein Thema mehr, und das ist mir am Ende wichtiger.

Passwörter sind auch schon fast alle geändert.

Zuletzt bearbeitet:

Voider

|

Voider

|

Und speziell was Windows betrifft empfiehlt man derzeit, auf Windows 10 zu gehen, weil dort die Programme "anders" gehandhabt würden als in 7 oder 8. Zusätzlich würden ältere Rechner besonders unter dem Leistungsverlust leiden.

Hmmm. Man soll nicht nur auf Windows 10 wechseln sondern Win10 User - die massenweise per Hand die Updates aus Gründen abgestellt haben - sollen nun updaten. Zwei große Fliegen mit einer Klappe für Microsoft, was für ein.. glücklicher Zufall aber auch.

swissdoc

back on duty

Auf meiner Win10 Kiste war das Update abgestellt. Das hat Microsoft aus der Ferne umgangen. Ich habe den Rechner bei 50% erwischt und ausgeschaltet. Nun habe ich am Router eine feste IP zugewiesen und dieser IP den Internet Access im Router verboten. Das Update habe ich auch wieder abgestellt. Ziemliche Frechheit und Bevormundung der User.Hmmm. Man soll nicht nur auf Windows 10 wechseln sondern Win10 User - die massenweise per Hand die Updates aus Gründen abgestellt haben - sollen nun updaten. Zwei große Fliegen mit einer Klappe für Microsoft, was für ein.. glücklicher Zufall aber auch.

Voider

|

Auf meiner Win10 Kiste war das Update abgestellt. Das hat Microsoft aus der Ferne umgangen. Ich habe den Rechner bei 50% erwischt und ausgeschaltet. Nun habe ich am Router eine feste IP zugewiesen und dieser IP den Internet Access im Router verboten. Das Update habe ich auch wieder abgestellt. Ziemliche Frechheit und Bevormundung der User.

Jo war bei mir genau so, die haben das nach einem Jahr vor wenigen Wochen irgendwie umgangen und dann ging plötzlich wieder die Updaterei los, musst es auch per Hand blockieren. Das was die neu gemacht haben war der Update-Assistent, der sich über die deaktivierten Updates hinwegsetzt. Den muss man dann auch einfach deaktiveren und deinstallieren. Das geht indem man ihn unter Systemsteuerung > System und Sicherheit > Verwaltung > Aufgabenplanung (Und dort im Unterordner Microsoft -> Windows) deaktiviert, der ist dort unter "UpdateOrchestrator" gelistet.

Ich hab mich mit dem Kram bislang noch garnicht weiter befasst.

Was genau macht das eigentlich? So wie ich das verstanden habe fragt die CPU neben den Sachen die du haben willst noch weitere Daten ab mehr oder weniger und das kann wohl gezielt spezifiziert werden welche zusätzlichen Daten da so nebenbei im "background" abgefragt werden oder?

Aber ganz ehrlich wenn es das schon solange gibt wie ich lebe sehe ich da keine große Gefahr.

Man sollte halt aufpassen was man installiert und welche Webseiten man so aufruft.

Alternative sind wohl alte Macs oder neue Amigas.

Und Musik mache ich eh im Studio und der PC ist "offline" von daher alles gut.

Was genau macht das eigentlich? So wie ich das verstanden habe fragt die CPU neben den Sachen die du haben willst noch weitere Daten ab mehr oder weniger und das kann wohl gezielt spezifiziert werden welche zusätzlichen Daten da so nebenbei im "background" abgefragt werden oder?

Aber ganz ehrlich wenn es das schon solange gibt wie ich lebe sehe ich da keine große Gefahr.

Man sollte halt aufpassen was man installiert und welche Webseiten man so aufruft.

Alternative sind wohl alte Macs oder neue Amigas.

Und Musik mache ich eh im Studio und der PC ist "offline" von daher alles gut.

Voider

|

Ich denke es gibt zahlreiche Sicherheitslücken die noch nicht bekannt sind, das liegt ja in ihrer Natur. Generell liefern sich beide Seiten (Die die beschützen und die die knacken) abwechselnde Züge. MS schließt das jetzt, jemand anderes findet eine neuen Weg, MS zieht nach, jemand anderes knackt es wieder und so weiter. Es würde mich wundern wenn davon jetzt eine größere Gefahr als sonst ausginge, außer vielleicht durch die Tatsache, dass es Publik gemacht wurde und jetzt mehr Leute davon wissen, die auch wissen wie man es nutzen könnte. Prinzipiell stellt sich eher die Frage ob man ein potentielles Angriffsziel ist und wie sensibel die Daten sind, mit denen man an seinem PC arbeitet.

Naja wie gesagt wer eine alternative sucht kauft sich nen neuen Amiga mit aktuellem AmigaOS.

PowerPC Plattform im gegensatz zu Apple, Linux und Windows.

Nur damit nicht behauptet wird es gäbe keine Alternative. :)

Dual Core mit 2 GHZ, 4GB RAM und ne große HDD reichen durchaus für das meiste und aktuelle Browser und weitere Software gibt es auch.

Außerdem kann man auf diesen Amigas auch Linux laufen lassen.

PowerPC Plattform.

PowerPC Plattform im gegensatz zu Apple, Linux und Windows.

Nur damit nicht behauptet wird es gäbe keine Alternative. :)

Dual Core mit 2 GHZ, 4GB RAM und ne große HDD reichen durchaus für das meiste und aktuelle Browser und weitere Software gibt es auch.

Außerdem kann man auf diesen Amigas auch Linux laufen lassen.

PowerPC Plattform.

B

btrnm

Guest

Was genau macht das eigentlich?

Die CPU berechnet heutzutage Sachen parallel im Voraus, "spekulativ"

Dabei wird nicht geprüft ob es sich um "erlaubten Code" handelt.

Beispiel, Du hast "wenn Bedingung A dann mach X sonst Y" dann wird uU x und y gleichzeitig berechnet,

und dann je nach A eins von beiden weggeschmissen. Damit alles etwas schneller geht.

Leider kann man damit gezielt den ganzen Speicher auslesen, und zwar den aus anderen Programmen/Prozessen als man selbst,

was normalerweise verhindert wird.

Also zB Passörter etc. Nicht leicht aber es geht.

Sich zu sagen, "wenns das schon so lange gibt dann macht es nix" ist leider falsch.

Es ist einfach, soweit bekannt, noch keiner auf die Idee gekommen bisher das so zu machen.

Und Sicherheitslücken werden immer ausgenutzt sobald sie bekannt werden.

Teils von Dilltanten, teils von hoch spezialisierten Profis.

Die Updates ausschalten falls MS was verbockt ist eine Sache, aber sein System dann auch nicht zu patchen ist ziemlich dumm.

Das ist überhaupt der einzige Schutz den man hat, ein gepatchtes System.

swissdoc

back on duty

In meinem Fall funktioniert mit dem letzen Creators Update genau das nicht mehr, weswegen es diese PC überhaupt gibt. Ans Netz muss der auch nicht. MS ist arrogant, den Usern den eigenen Willen aufzuzwingen. Evtl. wäre eine Enterprise Edition angesagt, wo man dann etwas auch tatsächlich abschalten kann. Ja nun, jeder muss für sich entscheiden, was er will und macht und was nicht.Die Updates ausschalten falls MS was verbockt ist eine Sache, aber sein System dann auch nicht zu patchen ist ziemlich dumm.

Voider

|

Die Updates ausschalten falls MS was verbockt ist eine Sache, aber sein System dann auch nicht zu patchen ist ziemlich dumm.

Das ist überhaupt der einzige Schutz den man hat, ein gepatchtes System.

Gleich zwei Windows 10 Updates haben bei meinem System so viel Schaden angerichtet wie Schadsoftware in meinem ganzen Leben nicht.

Beim ersten Mal war mein System danach so krass verbuggt, dass ich formatieren musste und dass ich meine Daten retten konnte war ausschließlich Glück,

weil ein einziger Browser auf dem Desktop war der im Gegensatz zur Taskleiske noch reagiert hat, über den ich in Verzeichnisse navigieren und backups anfertigen konnte.

Ansonsten war das ganze System tot - Programme liefen nicht, Browser waren nur schwarze oder weisse vollbild seiten ohne alles, Systemwiederherstellung und allgemeine Menüs gingen nicht, Taskmanager auch nicht.

Es ging praktisch gar nichts mehr außer den Ordner anzuwählen.

Beim zweiten Mal paar Monate später sind wieder diverse Fehler aufgetreten, einige Programme funktionierten nicht mehr, Fehlermeldungen usw.

Seitdem habe ich meine Updates endgültig abgestellt, und seitdem läuft auch alles wie es soll. Updates haben früher auf XP/Win7 noch zuverlässig funktioniert, seit Windows 10 benutzt MS die Computer seiner Kunden als Teststrecke - auf sowas hab ich echt kein Bock.

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Ich habe jetzt alle Virenscanner und Firewalls auf den Computern und Mobile's deinstalliert, auch auf meinem Router.

Automatisches Updaten habe ich abgeschaltet.

Passwörter habe ich generell abgeschaltet und wenn wirklich ein Zwangspasswort verlangt wird nehme ich "www".

Keine Probleme mit, und habe nun 107% Leistung!

Automatisches Updaten habe ich abgeschaltet.

Passwörter habe ich generell abgeschaltet und wenn wirklich ein Zwangspasswort verlangt wird nehme ich "www".

Keine Probleme mit, und habe nun 107% Leistung!

JuBi

|||||

Ohne das hier alles gelesen zu haben, im Heise Forum beschreibt jemand die Auswirkung des CPU-Bug Patches auf seine DAW mit Cubase 9.5:

https://www.heise.de/forum/heise-online/News-Kommentare/Meltdown-und-Spectre-im-Ueberblick-Grundlagen-Auswirkungen-und-Praxistipps/Auch-als-Desktop-User-ist-man-gekniffen-Win7-33-108/posting-31709436/show/

Mein Studio PC mit XPSP2 und Cubase 5 hat gar kein Internet..... DAW ohne WWW kann ich nur empfehlen.

https://www.heise.de/forum/heise-online/News-Kommentare/Meltdown-und-Spectre-im-Ueberblick-Grundlagen-Auswirkungen-und-Praxistipps/Auch-als-Desktop-User-ist-man-gekniffen-Win7-33-108/posting-31709436/show/

Mein Studio PC mit XPSP2 und Cubase 5 hat gar kein Internet..... DAW ohne WWW kann ich nur empfehlen.

Green Dino

X---X---X---X

Mein nächster DAW Rechner wird auch offline sein.

Ich hab zwar seit Jahren schon Netzwertkadapter im Gerätemanager deaktiviert und schalte das nur selten an.

Der Plan ist aber einen DAW Rechner zu haben, der komplett offline bleibt und notwendige Updates von einem Zweitrechner zu holen.

Momentan wird mein Laptop zu 90% für Musikproduktion genutzt, das soll dann 100% sein.

Muss ich allerdings noch ein paar Backup Festplatten anschaffen, denn bei dem Gedanken einfach so alles auf den Multimediarechner im Wohnzimmer zu schieben - an den ja jeder ran kann und an dem meine Frau spielt - ist mir nicht so wohl.

Geld wächst nicht auf Bäumen, aber einen Offline Rechner für Musikproduktionen zu reservieren ist die beste Lösung.

Ich hab zwar seit Jahren schon Netzwertkadapter im Gerätemanager deaktiviert und schalte das nur selten an.

Der Plan ist aber einen DAW Rechner zu haben, der komplett offline bleibt und notwendige Updates von einem Zweitrechner zu holen.

Momentan wird mein Laptop zu 90% für Musikproduktion genutzt, das soll dann 100% sein.

Muss ich allerdings noch ein paar Backup Festplatten anschaffen, denn bei dem Gedanken einfach so alles auf den Multimediarechner im Wohnzimmer zu schieben - an den ja jeder ran kann und an dem meine Frau spielt - ist mir nicht so wohl.

Geld wächst nicht auf Bäumen, aber einen Offline Rechner für Musikproduktionen zu reservieren ist die beste Lösung.

Zuletzt bearbeitet:

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

DAW ohne WWW kann ich nur empfehlen.

Mein nächster DAW Rechner wird auch offline sein.

Funktionieren die modernen DAW's ohne Internet?

Wollen die nicht immer mal wieder "nach Hause telefonieren"?

Cloud nutzen (Samples/...?) ist dann schwierig?

Green Dino

X---X---X---X

Die wollen schon, müssen aber nicht.

Hab meinen Rechner schon seit Jahren beim Produzieren offline, auch früher als ich nebenbei manchmal noch gesurft habe, hatte ich der DAW über die Firewall den Internetzugang verboten. Schon aus Performancegründen.

Auch Crash Reports muss man nicht senden.

Selbst entscheiden obs wichtig ist.

Kann jetzt nur für Windows sprechen, aber

man muss auch nicht das Update aus dem Menü der DAW initialisieren. Muss man dann halt drüber installieren. Müsste mit jeder DAW so gehen.

Hab meinen Rechner schon seit Jahren beim Produzieren offline, auch früher als ich nebenbei manchmal noch gesurft habe, hatte ich der DAW über die Firewall den Internetzugang verboten. Schon aus Performancegründen.

Auch Crash Reports muss man nicht senden.

Selbst entscheiden obs wichtig ist.

Kann jetzt nur für Windows sprechen, aber

man muss auch nicht das Update aus dem Menü der DAW initialisieren. Muss man dann halt drüber installieren. Müsste mit jeder DAW so gehen.

Zuletzt bearbeitet:

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Green Dino

X---X---X---X

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Green Dino

X---X---X---X

Sogyra

Synästhetischer Prosumer (1.8.2015-31.7.2022)

Jo, ich praktizier das schon seit 2005 oder so. Für Internetgeschichten nur Linux-aber auch da muß man vorsichtig sein, und sein System konfigurieren. Denn auch bei Linux hat Mircosoft seine Hände mit im Spiel. Weltherrschaft und so. Kennt man ja von denen.Mein Studio PC mit XPSP2 und Cubase 5 hat gar kein Internet..... DAW ohne WWW kann ich nur empfehlen.

Sogyra

Synästhetischer Prosumer (1.8.2015-31.7.2022)

Also bei mir läuft ALLES ohne Internet, und was Internet braucht wird nicht gekauft. Ilok ist da glaub ich so ein Ding.Funktionieren die modernen DAW's ohne Internet?

Wollen die nicht immer mal wieder "nach Hause telefonieren"?

Einzige Ausnahme: die erst kürzlich gekaufte Maus (Roccat Kone AIMO) hat unbedingt einen Internetzugang zum updaten verlangt. Nach der konfiguration war dann aber auch wieder stille und ich konnte die Netzwerkkarte und diverse Dienste wieder ausschalten.

Ich hoffe das ich nicht mehr online gehen muß, denn so kann der Rechner werkeln bis ich in die Kiste hüpf :)

Den "Updatewahn" hab ich schon lange hinter mir...bei Cubase 5.5.3 war Schluß!

Green Dino

X---X---X---X

Ich achte eigentlich auch drauf, dass alles ohne Internet läuft.

Live hatte ich auch seit Monaten nicht ge-updatet. Muss ja nicht sein...

Ilok hab ich installiert weil es da n paar sehr geile Freebies gab; Eventide Stereo Room und Soundtoys Tremolator und Soundtoys Little Plate z.B. klingen sehr geil - aber ich vergesse meistens eh mich im Ilok einzuloggen^^

Solange man nicht Sachen wie Roland Cloud o.Ä. nutzt braucht man kein Internet.

Plugins authorisieren geht normalerweise auch über Zweitrechner.

Live hatte ich auch seit Monaten nicht ge-updatet. Muss ja nicht sein...

Ilok hab ich installiert weil es da n paar sehr geile Freebies gab; Eventide Stereo Room und Soundtoys Tremolator und Soundtoys Little Plate z.B. klingen sehr geil - aber ich vergesse meistens eh mich im Ilok einzuloggen^^

Solange man nicht Sachen wie Roland Cloud o.Ä. nutzt braucht man kein Internet.

Plugins authorisieren geht normalerweise auch über Zweitrechner.

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Konkrete Beispiele bitte.Denn auch bei Linux hat Mircosoft seine Hände mit im Spiel. Weltherrschaft und so.

Oder meinst du *buntu gedöns?

Ja *buntu ist das Windows/Amazon/FB/... von Linux.

*buntu steht auch nicht für Sicherheit, schlank, ... sondern mehr für klickybunty schön, alles, einfach egal wie, ... .

GNU/Linux https://de.wikipedia.org/wiki/GNU-Linux kann man nicht unterwandern/aufkaufen.

Und wenn doch dann: Konkrete Beispiele bitte.

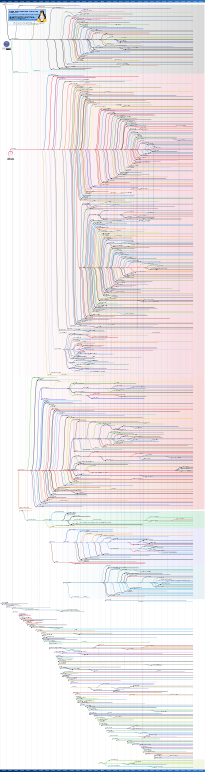

Es gibt einige Distributionen:

https://distrowatch.com/

https://upload.wikimedia.org/wikipedia/commons/1/1b/Linux_Distribution_Timeline.svg

Zuletzt bearbeitet:

khz

||𝝞|𝝞||𝝞|𝝞|𝝞||

Unter Linux könnte man solange ohne Internet/update sein bis man mal was installieren will.

Da ist die Wahrscheinlichkeit groß dass aufgrund irgendwelche Abhängigkeiten ein updaten des Systems notwendig ist.

Windowsprogramme haben ja ihre eigene komplette Abhängigkeitsprogramme mit dabei oder so, also evt. einfacher offline SW zu installieren.

Ja *buntu ist das Windows/MacOSX/Amazon/FB/NSA/... von Linux.

Da ist die Wahrscheinlichkeit groß dass aufgrund irgendwelche Abhängigkeiten ein updaten des Systems notwendig ist.

Windowsprogramme haben ja ihre eigene komplette Abhängigkeitsprogramme mit dabei oder so, also evt. einfacher offline SW zu installieren.

Ja *buntu ist das Windows/MacOSX/Amazon/FB/NSA/... von Linux.

News

-

-

-

News Umsturz 2026 - SequencerTalk 264 - die letzte in diesem Jahr - live

- Gestartet von Moogulator

- Antworten: 1

-

News 2025-12-20 Shiny Toys, Dortmund - Musik Festival Reihe IV

- Gestartet von Moogulator

- Antworten: 1

-

-

News CRYPTOBIOSIS (Performance-Musik-Mikrobiologie) - in Köln

- Gestartet von Moogulator

- Antworten: 0

-

App installieren

So wird die App in iOS installiert

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: Diese Funktion ist in einigen Browsern möglicherweise nicht verfügbar.